Formatos de Certificados SSL

En conexión con los certificados SSL, se mencionan relativamente muchos nombres como PEM, CSR, KEY, DER, etc. Estos son archivos que prácticamente solo son "contenedores" para la ubicación del certificado y sus claves. Se crearon una gran cantidad de formatos gradualmente debido a diversas implementaciones en sistemas operativos o aplicaciones, algunos se estandarizaron en RFC.

CSR (.csr)

Una Solicitud de Firma de Certificado (CSR) es una solicitud de certificado que se envía a una autoridad de certificación para su certificación. La solicitud se puede generar directamente en el servidor, en la aplicación OpenSSL o se puede generar fácilmente en los detalles del pedido según este manual, incluida la clave privada, después de ordenar el certificado SSL. El formato de la solicitud es según PKCS # 10 (Estándares de Criptografía de Clave Pública) y está definido en RFC 2986 (Especificación de Sintaxis de Solicitud de Certificación). La solicitud CSR contiene la información necesaria para emitir el certificado. Es decir, el nombre de dominio, la organización, el estado, y también la clave pública que la autoridad de certificación confirma. El formato de codificación del CSR que se inserta en el pedido y se envía a la autoridad de certificación es PEM. La estructura de información en la solicitud se define utilizando ASN.1 (notación de sintaxis abstracta).

Después de que el certificado se emite y firma la autoridad de certificación, el certificado ya se entrega desde la autoridad en otros formatos, como CRT, p7b. A menudo también se envía directamente por correo electrónico en formato PEM de texto, junto con información sobre la emisión del certificado SSL.

No recomendamos crear una solicitud de certificado y una clave privada en sitios en línea desconocidos.

En nuestra ayuda, publicamos instrucciones sobre cómo generar un CSR y una clave privada en OpenSSL.

PEM (.pem)

Uno de los formatos más utilizados para almacenar certificados SSL/TLS. Es un contenedor para almacenar datos criptográficos codificados en texto (claves y certificados) y permite su fácil envío por correo electrónico, está definido en RFC 1421 a 1424. Puede contener un certificado público separado, pero también un certificado público más certificados de CA o puede contener todo un conjunto de certificados incluyendo clave pública, clave privada, y certificados raíz de la autoridad de certificación emitente. Una Solicitud de Firma de Certificado (CSR) también se suministra en formato PEM, que se convierte del formato PKCS10.

El nombre se originó a partir de la abreviatura Privacy-enhanced Electronic Mail (PEM), que era el estándar para la seguridad del correo electrónico. La esencia principal del formato PEM es la recodificación del formato binario (es decir, unos y ceros) mediante el método base64 y la adición de un encabezado y pie informativos de -----BEGIN PRIVATE KEY----- y -----END PRIVATE KEY----- o -----BEGIN CERTIFICATE----- y -----END CERTIFICATE-----.

Ejemplo del certificado emitido en formato PEM

-----BEGIN CERTIFICATE-----

MIIF+TCCBOGgAwIBAgIRAOUXUXsbB/LpS0VTQsz/HFcwDQYJKoZIhvcNAQELBQAw

gY8xCzAJBgNVBAYTAkdCMRswGQYDVQQIExJHcmVhdGVyIE1hbmNoZXN0ZXIxEDAO

BgNVBAcTB1NhbGZvcmQxGDAWBgNVBAoTD1NlY3RpZ28gTGltaXRlZDE3MDUGA1UE

AxMuU2VjdGlnbyBSU0EgRG9tYWluIFZhbGlkYXRpb24gU2VjdXJlIFNlcnZlciBD

QTAeFw0xOTAxMTcwMDAwMDBaFw0xOTA0MTcyMzU5NTlaMFAxITAfBgNVBAsTGERv

bWFpbiBDb250cm9sIFZhbGlkYXRlZDERMA8GA1UECxMIRnJlZSBTU0wxGDAWBgNV

BAMTD3dlYi1zZWN1cml0eS5jejCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoC

ggEBAMNC5twUz78YyvW9Y+avpBZLZjGFLZbNZN3tukWL/1wuwLUrhuCju1IDXWnJ

a7vu4IFA/m/fgD68Y+I6BEF/tdw94TGc/X0n+Q326ZB3ff8e5+GF2o2oXQCUEX60

wGv17zIx8jCYZtaP9rWekUzWmkNPagImboWeYSLWkt7GvdJCU7VY8kpKm7Y/JF/P

Qs4Z5+d4HMsfknJ+PofI7Ve3wT0aPE4aiQ3+MWryxcnZYzH7xNpeB7UbkfFIeDki

4X1vkVFM2Do07IkY9dO8d0UNI3lDDJDpxCCW4kVOl8yQTRtmyPZmtXk5uoyFcCEh

KP5/T2gxNr9KNzIornE0F7LZfpMCAwEAAaOCAowwggKIMB8GA1UdIwQYMBaAFI2M

XsRUrYrhd+mb+ZsF4bgBjWHhMB0GA1UdDgQWBBSHdiVoz7sMpYkdFsQWYHoMcJZU

IzAOBgNVHQ8BAf8EBAMCBaAwDAYDVR0TAQH/BAIwADAdBgNVHSUEFjAUBggrBgEF

BQcDAQYIKwYBBQUHAwIwSQYDVR0gBEIwQDA0BgsrBgEEAbIxAQICBzAlMCMGCCsG

AQUFBwIBFhdodHRwczovL3NlY3RpZ28uY29tL0NQUzAIBgZngQwBAgEwgYQGCCsG

AQUFBwEBBHgwdjBPBggrBgEFBQcwAoZDaHR0cDovL2NydC5zZWN0aWdvLmNvbS9T

ZWN0aWdvUlNBRG9tYWluVmFsaWRhdGlvblNlY3VyZVNlcnZlckNBLmNydDAjBggr

BgEFBQcwAYYXaHR0cDovL29jc3Auc2VjdGlnby5jb20wLwYDVR0RBCgwJoIPd2Vi

LXNlY3VyaXR5LmN6ghN3d3cud2ViLXNlY3VyaXR5LmN6MIIBBAYKKwYBBAHWeQIE

AgSB9QSB8gDwAHYAu9nfvB+KcbWTlCOXqpJ7RzhXlQqrUugakJZkNo4e0YUAAAFo

Ww+ePQAABAMARzBFAiEAtZoULgmDyEppYK9nmDWNRjRGcE+BBo/DLaaoaYWg7C8C

IH+0UCda6Txcl05inAsMpzlePELyZ3hawgEdmMugK3bXAHYAdH7agzGtMxCRIZzO

JU9CcMK//V5CIAjGNzV55hB7zFYAAAFoWw+eiwAABAMARzBFAiEAmdEbql+1pWWf

HmpkY34JziCOQzaDlFVtUFen+blgIWwCIBVnwDD3vnwSsrO2T5Clo5Pjqa+xxU7O

trLo/ZRGkICBMA0GCSqGSIb3DQEBCwUAA4IBAQAzOM9lS3RSU7rLy8T3BfixHvua

ErZ+YOHCHpYhlCeSuFZ66jVHueYWvgfF8A+enRdMM0k0z0PC9enREnumNDq3msCf

WYhSLd5lDXiEddg2GCrXkwhOFfOiG0tywS5CD+hLsTq1LQkWDQg7EKlIb6ddhaZO

IYEQ9xwE7aehynQEvAjv3UyevMYfvw7glY+MW5bkMfsxPndDD1gDbnYt8kyenjcv

odjnkvTw4ngnCy1gF9mVWkgQsE1j34FER1bVtR/FlspI0FB+ogV4Qhso1N23DwtF

VDKxH8p+ddYh1LX4b6Oy3dZqzt4HOcunPKsFv36ABpeTs8FPOjgQueTWfHQ4

-----END CERTIFICATE-----

Puedes decodificar esta cadena de texto, por ejemplo en esta página, donde puedes encontrar información sobre el certificado (validez, información en el certificado, autoridad y mucho más).

Los archivos PEM están codificados en formato Base64, que es una codificación que convierte datos binarios en una secuencia de caracteres ASCII imprimibles (un conjunto de 64 elementos que consiste en letras mayúsculas y minúsculas del alfabeto inglés, números y signos más ('+') y una barra ('/')). Los archivos PEM son muy fáciles de trabajar, ya que tienen contenido en un formato de texto legible y se pueden abrir en cualquier editor. Los certificados individuales están claramente separados por un encabezado y un pie de página. Más sobre el formato PEM en Wikipedia ...

PFX (.pfx) / formato PKCS #12

.pfx, pero también .p12 o .pkcs12 son formatos definidos en los Estándares de Criptografía de Clave Pública (PKCS). Es un formato de contenedor de contraseña que contiene tanto certificados públicos como privados. A diferencia de los archivos .pem, el contenedor está completamente encriptado. PKCS#12 (.p12) fue originalmente un estándar privado de Microsoft que posteriormente se definió en RFC 7292. Proporciona una seguridad mejorada sobre el formato de texto PEM.

Nos encontraremos principalmente con el formato PFX en la plataforma Windows. Si la solicitud de certificado no se genera directamente en el Sistema de Información de Internet (IIS), es necesario suministrar al administrador del servidor un certificado en formato PFX para importarlo en el servidor. Para estos casos, publicamos en la ayuda instrucciones sobre cómo exportar el certificado a PFX usando OpenSSL.

Los certificados de firma de código y las firmas electrónicas también se exportan al archivo .p12 / .pfx.

Los archivos .pfx y .p12 son de facto idénticos, y si necesitas el archivo p12 en lugar del pfx, puede que leas que solo necesitas cambiarle el nombre. No siempre funciona tan fácilmente. Puedes obtener más información en la discusión en stackoverflow.com.

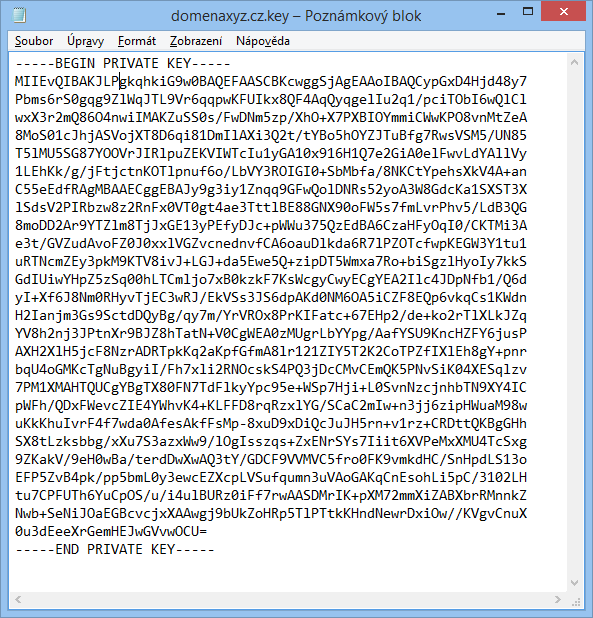

KEY (.key)

El archivo .key contiene el certificado en formato PEM y contiene solo la clave privada del certificado. La clave privada está encerrada en las cadenas ----- BEGIN PRIVATE KEY ----- y ----- END PRIVATE KEY -----. Este archivo debería abrirse en cualquier editor de texto.

No hay una estandarización para el formato .key y de facto es una designación del archivo con la clave privada.

DER (.der)

DER (Reglas de Codificación Distinguidas). Un archivo binario (una cadena de ceros y unos) que contiene la información del certificado almacenado. Contiene un certificado SSL o la ruta completa de la cadena raíz (certificados intermedios) y también puede contener una clave privada. Usado en el mundo Unix o en plataformas Java, en Windows el archivo .der se considera automáticamente un titular de certificado. DER es una versión binaria defectuosa de un archivo PEM codificado en base64.

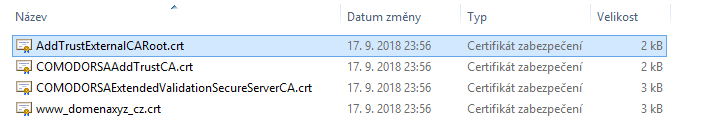

CRT (.crt)

El archivo .crt contiene un certificado SSL en formato PEM. Se pueden abrir con cualquier editor de texto y el certificado está encerrado en etiquetas ----- BEGIN CERTIFICATE ----- y ----- END CERTIFICATE -----.

En Windows, cuando haces doble clic en un archivo y aceptas la advertencia, se abre automáticamente una ventana con los detalles del certificado. Si renombras el archivo .crt a .txt, al hacer doble clic se abre un editor de texto con el contenido PEM.

P7B (.p7b)

El formato P7B contiene la clave pública y los certificados intermedios de la autoridad de certificación. No contiene una clave privada. El formato P7B / PKCS # 7 se guarda en formato Base64 ASCII y el archivo tiene una extensión .p7b o .p7c. Definido en RFC 2315 como PKCS número 7. El formato utilizado por Windows. Java utiliza .keystore. Es posible definir una jerarquía de certificados para estos contenedores.

CER (.cer), CERT (.cert)

Esta es una extensión de archivo .pem diferente. Se utiliza para indicar el certificado emitido. El certificado almacenado en formato PEM está delimitado por el encabezado y el pie de página ----- BEGIN CERTIFICATE ----- y ----- END CERTIFICATE -----.

Otros tipos y formatos de archivo

CRL

Certificate Revocation List (CRL) - lista de certificados revocados. Las autoridades de certificación publican listas de certificados revocados en estas listas.

RFC 7468

El estándar propuesto RFC 7468 (Textual Encodings of PKIX, PKCS, and CMS Structures) describe y estandariza la codificación de texto de PKI (Public-Key Infrastructure X.509), PKCS (Public-Key Cryptography Standards) y CMS (Cryptographic Message Syntax).

¿Qué sigue?

Volver a Ayuda

¿Encontraste un error o no entiendes algo? ¡Escríbenos!